MONITOREO DE INTEGRIDAD

Supervise la fidelidad de los datos y cumpla con las normativas

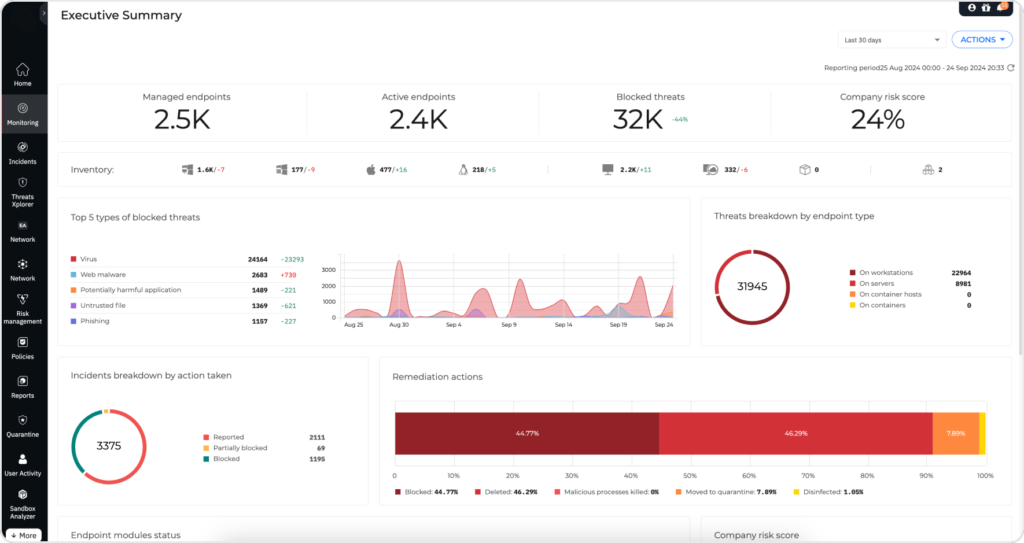

Supervise los datos y las configuraciones confidenciales y regulados en archivos, directorios y aplicaciones para garantizar su fidelidad y cumplir con los estándares de cumplimiento con marcos como PCI DSS, ISO 27001, HIPAA, GDPR y más.

Máxima eficiencia operativa

Responda a los eventos de seguridad de forma rápida y eficiente con recomendaciones prácticas, lo que reduce el tiempo y el esfuerzo necesarios para identificar anomalías y eliminar la fatiga de alertas. Minimice el impacto en el rendimiento al tiempo que respalda los esfuerzos de gestión de cambios y riesgos.

Prevenir eventos de seguridad

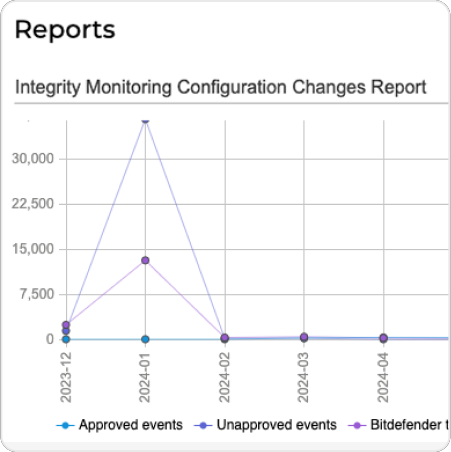

Identifique cambios significativos en la configuración en tiempo real que podrían indicar un incidente de integridad o un evento de seguridad, lo que permite a los equipos de seguridad actuar contra la actividad maliciosa y prevenir daños.

Obtenga visibilidad de los cambios de configuración no autorizados

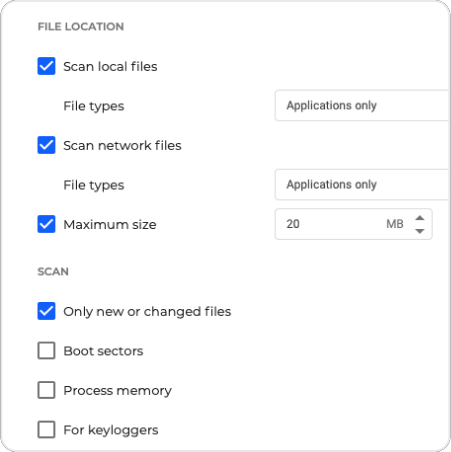

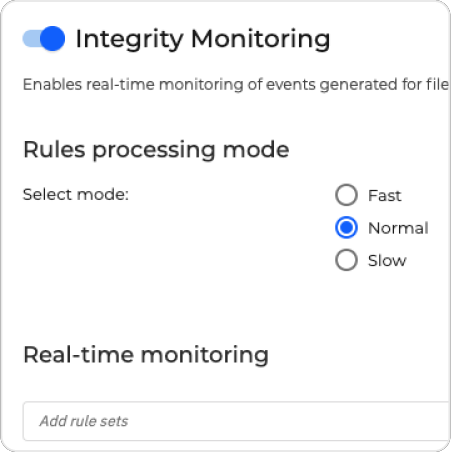

Escaneo en tiempo real

El análisis en tiempo real proporciona a los equipos de seguridad visibilidad de todas las entidades de un entorno con información visible en la página Eventos de supervisión de integridad.

Acciones correctivas y flexibles

Obtenga flexibilidad en las respuestas controlando las acciones para que sean automatizadas o manuales en función de reglas y recomendaciones definidas, reduciendo así también la fatiga de alertas.

Supervisión de conjuntos de reglas

Aplique ciertas reglas y conjuntos de reglas a sus endpoints y defina las áreas y los parámetros/entidades específicos que su equipo de seguridad desea monitorear. Cree conjuntos de reglas basados en cualquier regla para que funcionen juntos como una sola regla.

Optimización del rendimiento

Una interfaz intuitiva y confirmaciones llave en mano reducen el tiempo y el esfuerzo invertidos en la configuración.

¿Por qué elegir Integrity Monitoring?

Monitoreo de integridad es una solución correctiva lista para usar que ofrece más que el monitoreo de archivos mediante la evaluación de entidades (archivos, directorios, registro, aplicaciones instaladas, etc.) en los activos protegidos en toda la organización. La solución proporciona a los equipos de seguridad recomendaciones prácticas para actuar ante los eventos de seguridad de forma rápida y eficaz.

Comprensivo

Con Monitoreo de integridad Sus equipos de seguridad se benefician de una implementación sencilla y una configuración rápida para comenzar a identificar anomalías rápidamente. Con capacidades como las respuestas automatizadas y guiadas a los cambios, la categorización de eventos para identificar rápidamente los eventos más críticos y las optimizaciones del rendimiento para reducir la fatiga de las alertas, se simplifica la obtención de retornos rápidos gracias al enfoque de Business Security para el monitoreo integral de la integridad.

Consciente del contexto

Los equipos de seguridad no tienen que clasificar los cambios aprobados para encontrar el evento más crítico. Monitoreo de integridad Proporciona automáticamente recomendaciones prácticas dentro del contexto, de modo que los equipos de seguridad tengan la información que necesitan para actuar rápidamente ante un evento y prevenir incidentes de seguridad.

Seguridad unificada

Unifique y optimice las soluciones de seguridad en una sola plataforma, que incluye la supervisión de la integridad, la seguridad de la carga de trabajo del servidor, la seguridad de los contenedores, la protección de los endpoints, la respuesta y la detección y respuesta extendidas (XDR) para reunir la inteligencia de los dispositivos en toda la red.

Preguntas frecuentes

Hay muchas industrias que tienen marcos regulatorios y mandatos de cumplimiento.

Una solución de monitoreo de integridad de archivos es un componente clave de varios marcos de seguridad, incluido el Estándar de seguridad de datos de la industria de tarjetas de pago (PCI-DSS), el Reglamento General de Protección de Datos (GDPR), la Ley de Portabilidad y Responsabilidad de Seguros Médicos (HIPAA) y el Instituto Nacional de Estándares y Tecnología (NIST).

La supervisión de la integridad ayuda a garantizar que su organización cumpla con los estándares normativos y de cumplimiento

Una solución de supervisión de la integridad de los archivos (FIM) es un elemento fundamental en la jerarquía de controles de la plataforma de protección de la carga de trabajo en la nube (CWPP) de Gartner para garantizar la integridad del sistema.

Una solución FIM es un elemento esencial para la seguridad de las cargas de trabajo en la nube y la postura de una pila de seguridad.

Sí, la supervisión de integridad viene con una configuración predeterminada de retención de datos de 7 días. Los marcos regulatorios a menudo requieren tiempos de retención de datos más largos; MyCyberIQ ofrece una opción adicional de retención de datos para almacenar sus eventos para:

- 90 días

- 180 días

- 1 año

Especificaciones / Requisitos del sistema

Los módulos y las funciones están disponibles en todas las versiones de los sistemas operativos compatibles, según cada tipo de punto final (Windows, Linux o macOS).

Mínimo: CPU de un solo núcleo de 2,4 GHz Recomendado: CPU Intel Xeon de varios núcleos de 1,86 GHz o más rápida

Memoria: RAM libre mínima: 512 MB RAM libre recomendada: 1 GB Espacio en el disco duro: 1,5 GB de espacio libre en el disco duro

Control Center se entrega como un dispositivo virtual y está disponible en los siguientes formatos:

OVA (compatible con VMware vSphere, View)

XVA (compatible con Citrix XenServer, XenDesktop, VDI-in-a-Box)

VHD (compatible con Microsoft Hyper-V)

Es posible que se proporcione soporte para otros formatos y plataformas de virtualización a pedido.